1. 개요

2023년 9월 경 해킹포럼에 naz.api라는 이름으로 전 세계 다수 사이트의 크리덴셜 정보 약 10억개가 포함된 데이터셋이 업로드되어 약 4개월간 공유된 것이 언론을 통해 알려졌다.

메인 사진은 당시 해킹포럼에 업로드된 게시물 화면으로 추정되며 UI를 보아 유명 해킹포럼 RaidForums의 후속인 BreachForums인 것으로 보인다.

약 10억 개의 크리덴셜이 포함된 대규모 유출 사태라 나의 개인정보 보호를 위해 데이터를 직접 조사하였다.

이 포스팅은 본인의 개인정보 유출 여부만을 조사하는 내용이며 유출된 타인의 정보를 악용하지 않습니다.

2. 개인정보유출 조사

가. naz.api 데이터셋 파일 확보

naz.api 데이터셋 확보를 위해 여러 해킹포럼을 조사한 결과 약 36GB 크기로 압축된 naz.api 데이터셋을 구했으나 중복된 정보가 많고 일부 정보는 누락된 데이터셋으로 확인된다. 현재 원본 naz.api 데이터셋은 공유되는 곳이 없는 것으로 확인된다.

나. 데이터셋 압축 해제

확보한 naz.api 데이터셋은 zst로 압축되어 있어 다음 명령으로 압축을 해제하였다. (zst는 페이스북에서 개발한 압축 포맷으로 속도가 빠르며 효율이 좋아 대용량 데이터를 처리하기에 좋다고 함)

zst 압축풀기: tar -I zstd -xvf [파일명] -C [경로]

압축을 해제하면 320개의 파일이 생성되며 전체 100GB 크기로 확인된다.

다. 유출 데이터 검색

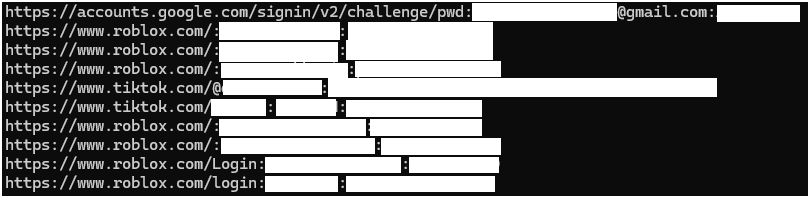

한 개 파일을 열어보니 크리덴셜 정보가 취합된 콤보리스트 데이터임을 확인할 수 있었다.

데이터셋에는 바이너리 형식의 데이터가 포함되어 grep -a 옵션을 주어 나의 정보를 검색한 결과 예전에 사용하던 계정과 패스워드가 포함되어 있음을 확인할 수 있었다.

3. 결론

조사한 naz.api 데이터셋은 도메인, id, 패스워드가 콜론으로 구분된 콤보리스트임을 확인할 수 있었다.

콤보리스트란 불특정 다수의 사이트를 해킹하여 추출한 크리덴셜 정보의 집합으로 다크웹에서 거래되거나 공유되는 데이터다. 또 다른 해커들은 이 콤보리스트를 확보하여 추가 사이버범죄에 활용하는데, 국가의 주요 기관이나 기업을 타겟으로 정하고 여러 수단을 활용해 집중적으로 공격을 수행하는 APT 공격에 활용한다. 콤보리스트에는 도메인과 크리덴셜 정보가 포함되어 있기 때문에 특정 기관, 기업의 크리덴셜을 식별할 수 있으며 이를 통해 크리덴셜 스터핑과 패스워드 스프레이 공격을 수행할 수 있다.

이런 데이터유출 사건을 조사하면서 안타깝게 느꼈던 점은 자신이 속한 조직의 메일계정으로 업무와 관련이 없는 인터넷 사이트에 가입하는 사람들이 굉장히 많다는 것이다. 예를 들어 인터넷 쇼핑몰이나 포럼 등에서 유출된 크리덴셜 중에는 기업과 주요 국가 기관의 도메인으로 확인되는 크리덴셜이 자주 발견되었다. 해커의 입장에서는 이런 정보가 곧 자신의 이익으로 연결되기 때문에 무조건 공격의 타겟이 된다.

조직의 보안은 개인의 보안 인식에서 시작되기 때문에 개인의 인식 함양이 중요하다.

'침해사고' 카테고리의 다른 글

| PopinBorder(팝인보더) 개인정보 유출 사건 (4) | 2024.09.19 |

|---|---|

| [침해사고] Cit0day 데이터베이스 유출 사태 (2) | 2022.09.06 |

| [침해사고] xp_cmdshell 취약점을 이용한 랜섬웨어 감염 (0) | 2022.09.06 |

| [침해사고] 웹에디터 업로드 취약점을 이용한 침해사고 (0) | 2022.09.06 |

| [침해사고] 크립토재킹 (Cryptojacking) 감염 (0) | 2022.09.01 |

최근댓글